Неуязвимая крепость: построение надежной защиты Linux от цифровых угроз

В мире, где кибератаки и цифровые угрозы становятся все более изощренными, обеспечение безопасности вашей операционной системы приобретает решающее значение. Несмотря на то, что Linux считается более безопасной альтернативой по сравнению с другими операционными системами, он не является полностью неуязвимым. Хакеры, киберпреступники и вредоносные программы постоянно ищут новые способы проникновения в системы Linux. Поэтому крайне важно принять проактивные меры для защиты вашего компьютера или сервера от этих злонамеренных угроз.

Понимание угроз для Linux

Прежде чем погрузиться в стратегии защиты, давайте рассмотрим некоторые распространенные угрозы безопасности, с которыми может столкнуться Linux:

Вирусы и вредоносное ПО для Linux

Хотя вирусы и вредоносные программы, ориентированные на Linux, встречаются реже, чем их аналоги для Windows, они все же существуют и могут нанести серьезный ущерб. Эти злонамеренные программы способны красть конфиденциальные данные, внедрять бэкдоры, вызывать сбои в работе системы и использовать ваш компьютер в качестве части ботнета.

Распространенные векторы атак

Существует несколько основных способов, с помощью которых злоумышленники могут получить доступ к вашей системе Linux:

- Уязвимости: Нераспознанные уязвимости в ядре Linux, установленных пакетах или сторонних приложениях могут стать причиной проникновения хакеров.

- Фишинг: Злоумышленники могут использовать методы социальной инженерии, такие как фишинговые электронные письма или вредоносные веб-сайты, чтобы заставить вас скачать вредоносное ПО.

- Вредоносные скрипты: Скрипты, написанные на языках программирования, таких как Bash, Python или Ruby, также могут быть использованы для распространения вредоносного кода.

Риски для пользователей Linux

Независимо от способа проникновения, последствия успешной атаки могут быть катастрофическими, включая:

- Кражу конфиденциальных данных, таких как пароли, финансовая информация или коммерческие секреты.

- Создание ботнетов, когда ваш компьютер становится частью сети устройств, используемых для распространения спама, DDoS-атак или криптомайнинга.

- Криптомайнинг, при котором ваши ресурсы процессора и графического процессора используются для майнинга криптовалют без вашего ведома.

Понимая эти угрозы, становится ясно, что защита системы Linux имеет решающее значение для обеспечения безопасности ваших данных, конфиденциальности и бесперебойной работы.

Базовые меры безопасности

Прежде чем углубляться в более сложные стратегии защиты, давайте рассмотрим некоторые основные меры безопасности, которые каждый пользователь Linux должен принять:

Регулярное обновление системы и установленных пакетов

Одна из наиболее эффективных мер для предотвращения атак – регулярно обновлять ваш дистрибутив Linux и все установленные пакеты. Разработчики Linux и сторонних приложений постоянно выпускают обновления безопасности, исправляющие обнаруженные уязвимости. Игнорирование этих обновлений может оставить вашу систему подверженной атакам.

Большинство дистрибутивов Linux предоставляют простые в использовании инструменты для обновления, такие как apt для Ubuntu/Debian или dnf для Fedora/RHEL. Настройте автоматическое обновление или выполняйте его вручную на регулярной основе.

Использование надежных источников программного обеспечения

При установке новых пакетов или приложений на Linux всегда используйте официальные и доверенные источники. Загрузка программного обеспечения из непроверенных источников может привести к установке скомпрометированных или вредоносных пакетов, что представляет серьезную угрозу безопасности.

Для большинства дистрибутивов Linux лучше использовать официальные репозитории, поддерживаемые разработчиками дистрибутива. Если вам необходимо использовать сторонние репозитории, убедитесь, что они являются надежными и имеют хорошую репутацию в сообществе.

Осторожность при открытии неизвестных файлов или ссылок

Как и в случае с любой другой операционной системой, будьте осторожны при открытии файлов или ссылок из ненадежных источников. Вредоносные файлы и ссылки могут быть замаскированы под безобидные документы или веб-сайты и использоваться для распространения вирусов или другого вредоносного ПО.

Всегда проверяйте источник файлов или ссылок, прежде чем их открывать, и никогда не доверяйте файлам или ссылкам из неизвестных или сомнительных источников.

Эти базовые меры безопасности являются отправной точкой для защиты вашей системы Linux. Однако для достижения более высокого уровня безопасности необходимо принять дополнительные стратегические меры, которые мы рассмотрим далее.

Брандмауэр и правила межсетевого экрана

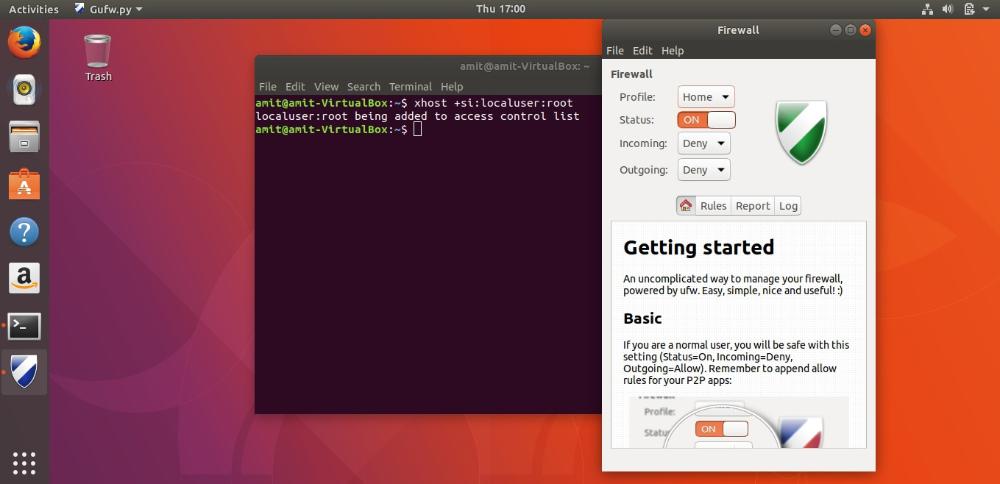

Одним из ключевых компонентов защиты Linux является брандмауэр, или межсетевой экран. Брандмауэр действует как барьер, контролирующий входящий и исходящий сетевой трафик, блокируя нежелательные или подозрительные соединения.

Настройка брандмауэра для контроля трафика

Большинство современных дистрибутивов Linux поставляются с установленным по умолчанию брандмауэром, таким как iptables или firewalld. Однако настройки по умолчанию могут быть слишком открытыми или ограниченными в зависимости от ваших потребностей.

Для обеспечения надлежащей защиты важно тщательно настроить правила брандмауэра, определяя, какой входящий и исходящий трафик разрешен, а какой должен быть заблокирован. Например, вы можете разрешить только необходимые порты, такие как 80 для веб-сервера или 22 для SSH, и заблокировать все остальное.

Блокировка неизвестных или подозрительных соединений

Помимо явного разрешения или блокирования трафика, брандмауэр также может использоваться для обнаружения и блокирования неизвестных или подозрительных сетевых соединений. Это может помочь предотвратить попытки вторжения, атаки вредоносного ПО или нежелательный доступ к вашей системе.

Регулярно проверяйте журналы брандмауэра на предмет подозрительной активности и блокируйте любые источники, которые кажутся сомнительными.

Использование правил брандмауэра для изоляции служб

Кроме того, брандмауэр может использоваться для изоляции различных служб и приложений, работающих на вашей системе Linux. Путем создания отдельных правил брандмауэра для каждой службы вы можете ограничить их доступ только к необходимым портам и сетям, тем самым снижая риск компрометации всей системы в случае успешной атаки на одну из служб.

Например, вы можете настроить отдельный набор правил для веб-сервера, почтового сервера и базы данных, что поможет предотвратить распространение вредоносного ПО с одной службы на другие.

Правильная настройка брандмауэра и регулярное обновление его правил является важным шагом в обеспечении безопасности вашей системы Linux. Но это лишь одна из многих линий защиты, которые необходимо задействовать.

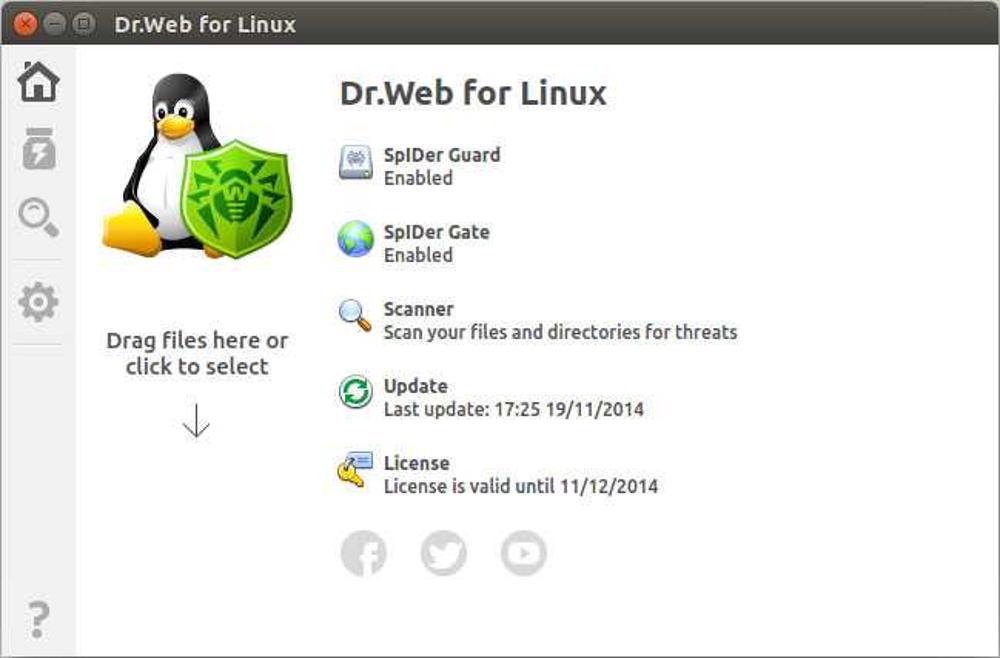

Антивирусные программы для Linux

Хотя угроза вирусов и вредоносного ПО в Linux ниже, чем в других операционных системах, игнорировать этот риск было бы неразумно. Установка надежного антивирусного решения может добавить еще один уровень защиты и обеспечить дополнительный контроль над безопасностью вашей системы.

Популярные антивирусные решения для Linux

На рынке представлено несколько популярных антивирусных программ для Linux, таких как:

- ClamAV: бесплатный антивирус с открытым исходным кодом, который можно интегрировать с различными инструментами и службами.

- Comodo Antivirus: коммерческое решение, предлагающее расширенные функции безопасности и защиту в режиме реального времени.

- ESET NOD32 Antivirus: еще одно коммерческое антивирусное решение с расширенными возможностями обнаружения угроз и управления безопасностью.

Преимущества и недостатки антивирусных программ для Linux

Использование антивирусной программы в Linux имеет как преимущества, так и недостатки:

Преимущества:

- Дополнительный уровень защиты от известных вирусов и вредоносного ПО.

- Возможность сканирования файлов в режиме реального времени и при доступе.

- Расширенные возможности обнаружения угроз, такие как эвристический анализ и проверка поведения.

Недостатки:

- Потенциальное влияние на производительность системы из-за постоянного сканирования и проверки.

- Дополнительная сложность настройки и управления антивирусной программой.

- Затраты на лицензирование коммерческих решений.

Рекомендации по выбору подходящего антивируса

При выборе антивирусной программы для Linux важно учитывать несколько факторов:

- Уровень защиты: выбирайте решение, обеспечивающее надежную защиту от широкого спектра угроз, включая вирусы, шпионское ПО, руткиты и другие виды вредоносного кода.

- Репутация и поддержка: отдавайте предпочтение антивирусам от известных и надежных поставщиков с активным сообществом поддержки и регулярными обновлениями сигнатур.

- Производительность: оцените влияние антивируса на производительность вашей системы, особенно если вы работаете с ресурсоемкими приложениями или серверами.

- Интеграция: убедитесь, что выбранное решение легко интегрируется с вашей существующей системой.

- Надежный алгоритм шифрования: используйте современные и широко признанные алгоритмы шифрования, такие как AES, с длиной ключа не менее 256 бит.

- Безопасное управление ключами: надежно храните ключи расшифровки и создавайте резервные копии для предотвращения потери данных. Рассмотрите использование аппаратных или облачных систем управления ключами для дополнительной безопасности.

- Производительность и удобство использования: выбирайте решения, которые обеспечивают оптимальный баланс между безопасностью и производительностью, а также удобством использования для ваших конкретных нужд.

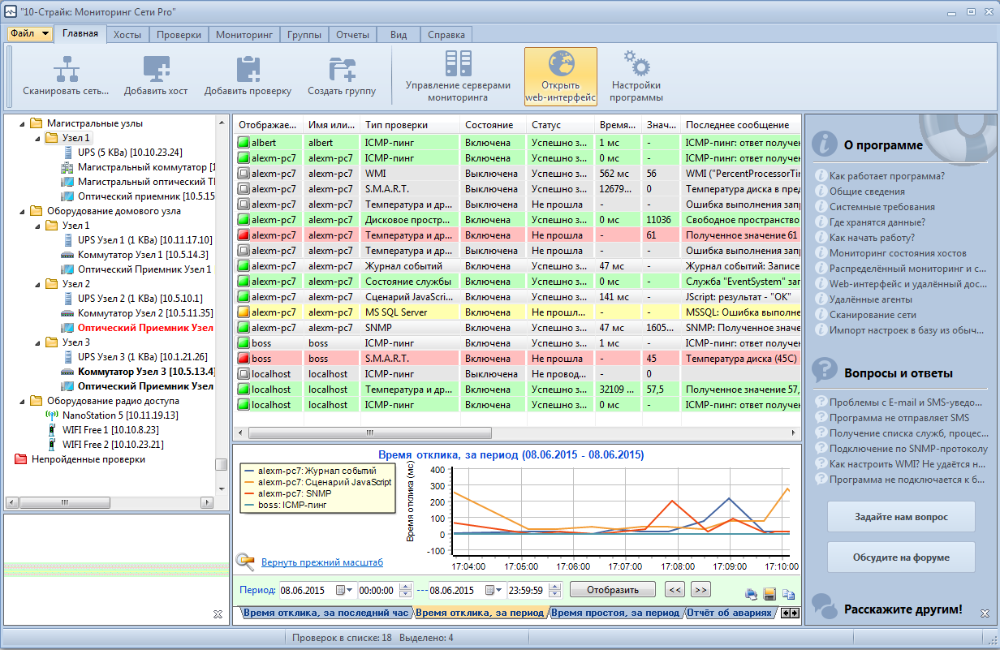

Tripwire: анализирует изменения в файлах и системных настройках, помогая обнаружить несанкционированные модификации.Fail2ban: отслеживает попытки подбора паролей или другие подозрительные действия и автоматически блокирует IP-адреса, совершающие эти атаки.Lynis: проводит глубокий аудит безопасности системы, сканируя на наличие уязвимостей, ненадежных настроек и других потенциальных проблем безопасности.- Оповещения по электронной почте или SMS: получайте уведомления на свой адрес электронной почты или мобильный телефон при обнаружении критических проблем безопасности или подозрительной активности.

- Централизованные системы мониторинга: используйте решения, такие как

Nagios,ZabbixилиPrometheus, для централизованного мониторинга и оповещений для нескольких систем Linux. - Интеграция с системами управления инцидентами: настройте интеграцию с системами управления инцидентами безопасности (SIEM) для автоматического создания билетов и отслеживания проблем безопасности.

- Понимание угроз, с которыми сталкивается Linux, таких как вирусы, уязвимости и фишинговые атаки.

- Применение базовых мер безопасности, таких как регулярное обновление системы, использование надежных источников программного обеспечения и осторожность при открытии неизвестных файлов или ссылок.

- Настройку брандмауэра и правил межсетевого экрана для контроля и блокировки нежелательного трафика.

- Использование антивирусных программ для дополнительной защиты от вирусов и вредоносного ПО.

- Контроль привилегий и применение политик безопасности, таких как SELinux или AppArmor.

- Шифрование данных на уровне дисков, разделов и контейнеров для защиты конфиденциальной информации.

- Обеспечение безопасности сетевых соединений с помощью VPN, SSH и зашифрованных каналов связи.

- Мониторинг и отслеживание угроз с использованием специализированных инструментов и анализа журналов системы.

Установка антивирусной программы может быть разумной предосторожностью для дополнительной защиты вашей системы Linux, но не следует рассматривать ее как панацею. Антивирус – это лишь один из многих элементов комплексной стратегии безопасности, которую мы продолжим изучать далее.

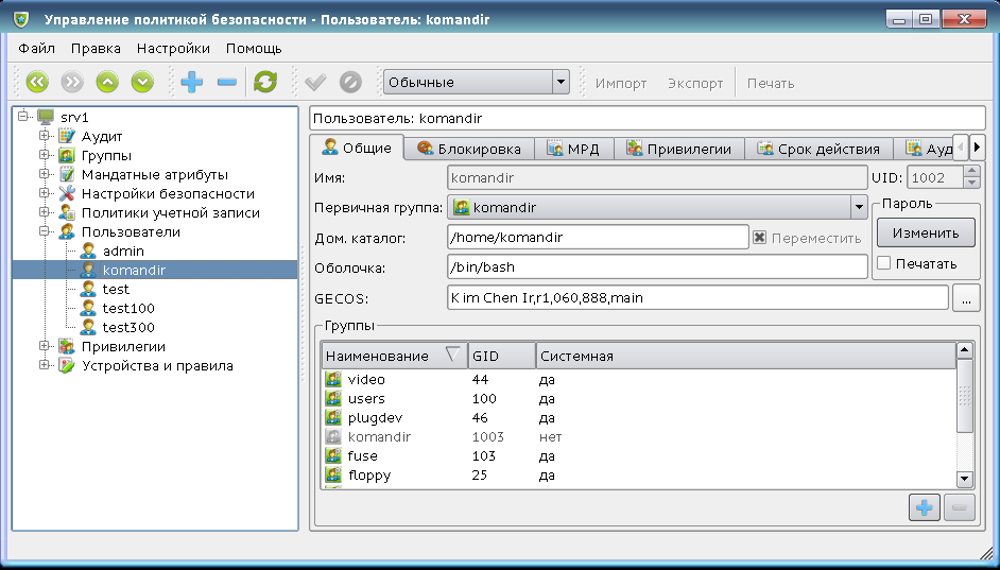

Контроль привилегий и политика безопасности

Еще одним ключевым аспектом обеспечения безопасности Linux является тщательное управление привилегиями пользователей и служб. Предоставление избыточных разрешений может создать потенциальные векторы атаки и увеличить риск компрометации системы.

Принцип наименьших привилегий

Принцип наименьших привилегий – это концепция, согласно которой каждый процесс, пользователь или программа должны иметь только те права доступа и разрешения, которые абсолютно необходимы для выполнения их задач. Это уменьшает поверхность атаки и ограничивает потенциальный ущерб в случае успешной компрометации определенной части системы.

В Linux административные операции обычно выполняются с помощью привилегированного пользователя root. Однако рекомендуется избегать использования root для повседневных задач и вместо этого создавать отдельных пользователей с ограниченными правами доступа.

Настройка прав доступа к файлам и директориям

В Linux все файлы и директории имеют связанные с ними права доступа, определяющие, кто может читать, записывать или выполнять их. Тщательная настройка этих прав доступа является важным шагом в обеспечении безопасности системы.

Убедитесь, что важные системные файлы и директории имеют ограниченные права доступа, доступные только для чтения и выполнения привилегированными пользователями. Конфиденциальным файлам следует назначать ограниченные права доступа, чтобы предотвратить их чтение или изменение неавторизованными пользователями.

Использование политик SELinux или AppArmor

Многие современные дистрибутивы Linux, такие как Red Hat, CentOS и некоторые версии Ubuntu, поставляются с дополнительными механизмами контроля доступа, такими как SELinux (Security-Enhanced Linux) или AppArmor.

Эти механизмы обеспечивают более гранулярный контроль над привилегиями процессов и приложений, ограничивая их доступ к системным ресурсам и файлам на основе заранее определенных политик безопасности. Правильная настройка SELinux или AppArmor может значительно повысить безопасность системы, не позволяя вредоносным программам получить полный доступ даже в случае их успешного запуска.

Хотя настройка этих механизмов может быть сложной, она стоит потраченных усилий для критически важных систем или серверов, требующих более высокого уровня безопасности.

Контроль привилегий и применение политик безопасности – это важные шаги в создании многоуровневой системы защиты вашей системы Linux. Однако даже при надлежащем контроле привилегий риск компрометации конфиденциальных данных остается. Для дополнительной защиты необходимо задействовать шифрование.

Шифрование данных

Шифрование данных является одним из наиболее эффективных способов защитить конфиденциальную информацию от несанкционированного доступа. Даже если злоумышленник каким-то образом получит доступ к вашей системе или украдет физические носители данных, зашифрованная информация останется нечитаемой и бесполезной без соответствующего ключа расшифровки.

Шифрование дисков и разделов

Одним из наиболее распространенных методов шифрования в Linux является шифрование на уровне дисков или разделов. Это означает, что весь диск или выделенный раздел шифруется с использованием надежного алгоритма шифрования, такого как AES или Serpent.

Такой подход обеспечивает защиту всех данных, хранящихся на зашифрованном диске или разделе, включая системные файлы, личные документы, базы данных и другую конфиденциальную информацию. Без надлежащего ключа расшифровки данные останутся полностью нечитаемыми.

Многие современные дистрибутивы Linux, такие как Ubuntu и Fedora, предоставляют простые в использовании инструменты для шифрования дисков или разделов во время установки или после нее.

Использование шифрованных контейнеров и архивов

Помимо шифрования на уровне дисков и разделов, Linux также позволяет создавать зашифрованные контейнеры или архивы для хранения конфиденциальных данных. Эти контейнеры представляют собой единые зашифрованные файлы, которые можно монтировать как отдельные зашифрованные тома.

Популярные инструменты для создания зашифрованных контейнеров в Linux включают EncFS, eCryptfs и VeraCrypt. Эти инструменты позволяют легко создавать, монтировать и управлять зашифрованными контейнерами для безопасного хранения конфиденциальных данных.

Рекомендации по выбору и настройке шифрования

При выборе и настройке методов шифрования для вашей системы Linux следует учитывать несколько важных факторов:

Шифрование данных является мощным инструментом защиты конфиденциальной информации и должно быть неотъемлемой частью вашей комплексной стратегии безопасности Linux. Однако даже при использовании шифрования остается риск компрометации безопасности через незащищенные сетевые соединения, поэтому крайне важно обеспечить безопасность ваших сетевых коммуникаций.

Обеспечение безопасности сетевых соединений

В современном мире, где большая часть данных передается через сети, обеспечение безопасности ваших сетевых соединений имеет решающее значение. Незащищенный трафик может быть перехвачен злоумышленниками, ставя под угрозу конфиденциальность ваших данных и открывая возможности для атак.

Использование VPN для защиты трафика

Одним из наиболее эффективных способов защитить ваш сетевой трафик является использование виртуальной частной сети (VPN). VPN создает зашифрованный туннель между вашим устройством и удаленным сервером, обеспечивая безопасную и конфиденциальную передачу данных, даже через ненадежные или общедоступные сети.

Для Linux существует широкий выбор решений VPN, включая свободные и открытые проекты, такие как OpenVPN и WireGuard, а также коммерческие сервисы, предоставляющие готовые к использованию клиенты и серверы VPN.

При выборе VPN-решения обратите внимание на такие факторы, как надежность шифрования, производительность, удобство использования и политику конфиденциальности поставщика услуг.

Настройка SSH для безопасного удаленного доступа

Если вам необходим безопасный удаленный доступ к вашей системе Linux, вы можете использовать SSH (Secure Shell). SSH использует шифрование для защиты вашего соединения, обеспечивая безопасный канал для удаленного управления, передачи файлов и выполнения команд.

Хотя SSH включен по умолчанию в большинстве дистрибутивов Linux, важно надлежащим образом настроить его параметры безопасности, такие как отключение устаревших протоколов и слабых алгоритмов шифрования, ограничение прав доступа и использование ключей аутентификации вместо паролей.

Для дополнительной безопасности вы также можете использовать инструменты, такие как fail2ban, для отслеживания и блокировки подозрительных попыток входа в систему через SSH.

Безопасная передача данных через зашифрованные каналы

Помимо VPN и SSH, существуют и другие протоколы и инструменты, обеспечивающие безопасную передачу данных через зашифрованные каналы. Например, HTTPS используется для защиты трафика веб-сайтов, а SFTP (SSH File Transfer Protocol) обеспечивает безопасную передачу файлов по зашифрованному каналу SSH.

Независимо от выбранного метода, важно всегда использовать зашифрованные каналы связи для передачи конфиденциальных данных, а также регулярно проверять и обновлять параметры безопасности, чтобы обеспечить защиту от новых угроз и уязвимостей.

Обеспечение безопасности сетевых соединений является неотъемлемой частью комплексной стратегии безопасности Linux. Однако даже при наличии всех этих мер защиты важно постоянно отслеживать и контролировать потенциальные угрозы, что является следующим шагом в нашей стратегии.

Мониторинг и отслеживание угроз

Независимо от того, насколько мощными являются ваши меры безопасности, всегда существует вероятность того, что злоумышленники найдут способ обойти их. Поэтому крайне важно постоянно отслеживать и анализировать любую подозрительную активность в вашей системе Linux, чтобы своевременно обнаруживать и реагировать на потенциальные угрозы.

Использование инструментов мониторинга для обнаружения подозрительной активности

В Linux существует множество инструментов мониторинга, которые могут помочь вам обнаружить признаки вторжения или вредоносной активности. Некоторые из наиболее популярных включают:

Эти инструменты можно настроить для постоянного мониторинга системы и оповещения администратора о любых обнаруженных отклонениях или подозрительной активности.

Анализ журналов системы для выявления угроз

Помимо использования специализированных инструментов мониторинга, важно регулярно анализировать системные журналы на предмет признаков потенциальных угроз. Журналы Linux содержат подробную информацию о событиях и действиях, происходящих в системе, включая неудачные попытки входа, ошибки приложений, сетевую активность и многое другое.

Инструменты, такие как logwatch и logrotate, могут помочь упростить процесс анализа журналов, сжимая и архивируя старые записи журнала.

Регулярный анализ журналов может помочь обнаружить скрытые угрозы, которые могут быть пропущены другими средствами мониторинга, а также предоставить ценные сведения для расследования инцидентов безопасности.

Рекомендации по настройке оповещений безопасности

Для эффективного реагирования на угрозы безопасности крайне важно настроить систему оповещений, которая будет своевременно уведомлять вас о любых обнаруженных проблемах. Это может включать в себя:

Своевременные оповещения и реагирование на угрозы безопасности имеют решающее значение для предотвращения дальнейшего распространения атак и минимизации потенциального ущерба.

Заключение

Обеспечение безопасности системы Linux - это постоянная и многогранная задача, требующая комплексного подхода. В этой обширной статье мы рассмотрели различные стратегии и методы защиты от вирусов, вредоносного ПО и других цифровых угроз, включая:

Важно помнить, что безопасность Linux – это непрерывный процесс, требующий постоянного внимания и совершенствования. Регулярное обновление системы, пересмотр политик безопасности и мониторинг новых угроз являются ключевыми факторами для поддержания высокого уровня защиты.

Хотя достижение абсолютной неуязвимости невозможно, следование рекомендациям, изложенным в этой статье, поможет вам построить надежную многоуровневую защиту для вашей системы Linux, обеспечивая безопасность ваших данных, конфиденциальность и бесперебойную работу в быстро меняющемся мире цифровых угроз.