Тайная битва за ваши ресурсы: распознавание и защита от скрытого майнинга

1. Введение

Представьте себе, что вы спокойно работаете за своим компьютером, когда вдруг замечаете, что ваше устройство внезапно начало сильно нагреваться и работать на пределе мощности. Вы проверяете задачи, но не находите ничего, что могло бы оправдать такую нагрузку. Ваш интернет-трафик также резко возрос, а счета за электроэнергию растут не по дням, а по часам. Вы начинаете подозревать неладное, но ничего не можете понять.

Это далеко не выдуманная ситуация. Миллионы пользователей по всему миру сталкиваются с подобными проблемами, даже не подозревая об их истинной причине. Речь идет о скрытом майнинге - коварной практике использования вычислительных ресурсов чужих устройств для добычи криптовалюты без ведома и согласия владельцев.

Несмотря на свою относительную "бесшумность", скрытый майнинг представляет серьезную угрозу как для обычных пользователей, так и для целых организаций. Он может незаметно истощать ресурсы устройств, наносить значительный финансовый ущерб и даже создавать риски утечки конфиденциальных данных. И, к сожалению, с каждым годом эта проблема только усугубляется.

В этой статье мы глубоко исследуем тему скрытого майнинга. Мы узнаем, как он работает, какие риски несет и как его распознавать. Также мы разберем комплексные меры защиты, которые помогут пользователям и компаниям обезопасить себя от этой коварной угрозы. Готовы окунуться в увлекательный мир криптокражи? Тогда начнем!

2. Как работает скрытый майнинг?

Для начала давайте разберемся, что же такое скрытый майнинг и как он функционирует. Это процесс использования вычислительных ресурсов чужих устройств (компьютеров, смартфонов, планшетов и т.д.) для добычи криптовалюты без ведома и согласия владельца. Злоумышленники внедряют вредоносный код в различные источники - от взломанных веб-сайтов до уязвимых мобильных приложений.

Как только пользователь посещает такой ресурс или запускает зараженное приложение, код начинает работать в фоновом режиме, тайно используя мощность устройства для майнинга криптовалюты. При этом пользователь даже не подозревает, что его девайс "работает" на злоумышленников, пока не начинает замечать подозрительные симптомы - перегрев, быстрый разряд аккумулятора, снижение производительности.

Коварство скрытого майнинга заключается в том, что он практически незаметен для рядового пользователя. Вместо того, чтобы красть данные или нарушать работу системы, он тихо и незаметно истощает ресурсы устройства. Это оборачивается серьезными последствиями: значительным ростом расходов на электроэнергию, снижением производительности и даже угрозой безопасности.

Популярные вектора атак

Злоумышленники используют различные точки внедрения скрытого майнинга, каждая из которых имеет свои особенности. Давайте рассмотрим наиболее распространенные из них:

Вредоносные сайты

Вредоносные сайты - одна из самых распространенных точек внедрения скрытого майнинга. Взломанные или специально созданные злоумышленниками веб-ресурсы внедряют майнинговый скрипт прямо в код страницы. Как только пользователь заходит на такой сайт, скрипт незаметно активируется и начинает использовать вычислительные мощности устройства для добычи криптовалюты.

Особенность таких сайтов в том, что они могут выглядеть абсолютно безобидно. Зачастую это обычные новостные порталы, развлекательные ресурсы или даже популярные сервисы, которые были взломаны. Пользователи, даже не подозревая, что-либо подозрительное, регулярно посещают их, сами того не ведая становясь жертвами скрытого майнинга.

Взломанные приложения

Взломанные приложения также являются мощным оружием в арсенале киберпреступников. Они внедряют вредоносный код прямо в популярные мобильные приложения и игры, распространяя их через различные каналы - от сторонних магазинов приложений до скомпрометированных официальных бирж.

Ничего не подозревающие пользователи устанавливают такие программы, сами того не ведая, становясь жертвами скрытого майнинга. При этом обнаружить присутствие вредоносной активности в приложении бывает крайне сложно, так как она умело маскируется под обычные функции.

Вредоносные браузерные расширения

Еще одна уловка злоумышленников - вредоносные браузерные расширения. Они маскируются под полезные инструменты, а на самом деле тайно используют ресурсы устройства для майнинга. Пользователи, установившие такие расширения, даже не подозревают, что их девайс работает в ущерб им самим.

Распространение подобных расширений часто происходит через популярные каталоги дополнений к браузерам. Злоумышленники создают фальшивые отзывы, завлекая пользователей на свои вредоносные программы, которые после установки начинают майнить криптовалюту в фоновом режиме.

Таким образом, скрытый майнинг может проникать в устройства пользователей через различные уязвимости - от взломанных сайтов до зараженных приложений. Его коварство заключается в том, что он практически незаметен для рядового человека, тихо паразитируя на его вычислительных ресурсах.

3. Риски и последствия скрытого майнинга

Скрытый майнинг - это не просто неприятная неизвестность, это настоящая угроза, которая может нанести серьезный ущерб. Давайте разберемся, чем же он так опасен и какие последствия может за собой повлечь.

Истощение ресурсов устройств

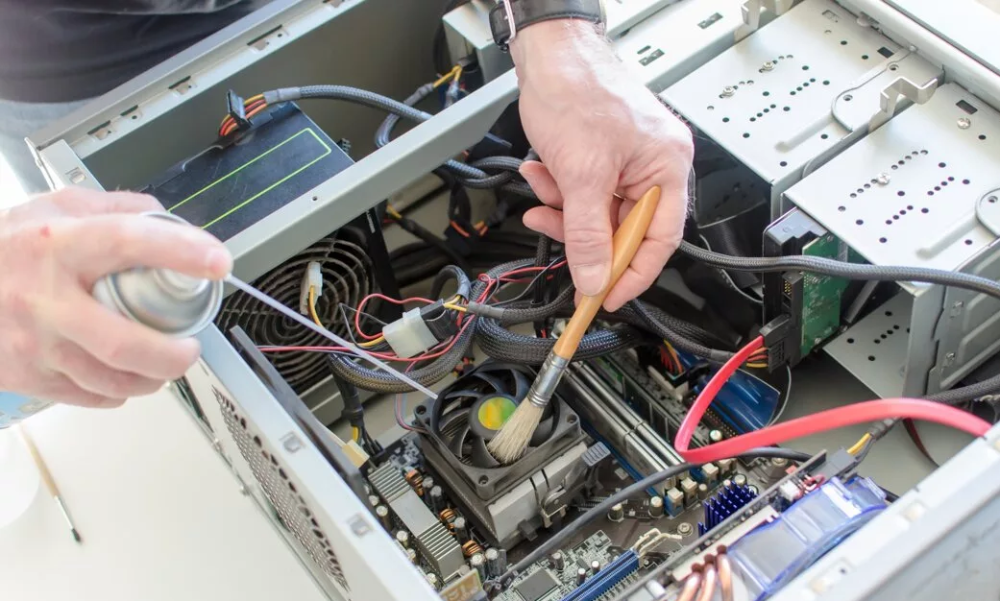

Главная проблема скрытого майнинга - это неконтролируемое потребление вычислительных ресурсов устройства. Майнинговый процесс требует постоянной высокой нагрузки на процессор, что приводит к перегреву, снижению производительности и ускоренному разряду батареи.

Представьте, что ваш смартфон или ноутбук работает на пределе мощности даже в режиме простоя. Это не только выводит устройство из строя гораздо быстрее, но и заметно снижает его производительность в повседневной работе. Пользователь сталкивается с фантастическими счетами за электроэнергию, поскольку майнинг съедает огромные объемы электричества.

Кроме того, высокая нагрузка на оборудование может спровоцировать внеплановые простои, что особенно болезненно для корпоративных систем. В итоге, скрытый майнинг может обернуться серьезными финансовыми потерями из-за повреждения и преждевременного износа техники.

Финансовый ущерб

Помимо физического износа устройств, скрытый майнинг наносит и ощутимый финансовый урон. Рост расходов на электроэнергию и интернет-трафик может обернуться весьма чувствительными издержками, особенно для организаций.

Представьте себе, что вы являетесь ИТ-директором крупной компании. Неожиданно вы получаете счета за электроэнергию, в разы превышающие обычные расходы. Найти источник аномального потребления становится настоящей головной болью, особенно если речь идет о распределенной сети филиалов и удаленных сотрудников.

Кроме того, вредоносные действия могут повлечь за собой штрафы и судебные иски, если под удар попадают корпоративные ресурсы. Таким образом, скрытый майнинг может нанести серьезный финансовый ущерб как частным лицам, так и целым предприятиям.

Угроза безопасности

Но самое страшное, что скрытый майнинг может представлять прямую угрозу безопасности и конфиденциальности. Вредоносные скрипты зачастую могут содержать в себе бэкдоры и другие уязвимости, открывающие злоумышленникам доступ к личным данным, паролям и важной информации.

Представим ситуацию, когда вы являетесь владельцем небольшого бизнеса. Ваши сотрудники регулярно работают с конфиденциальными клиентскими данными и финансовой отчетностью. Если в одном из таких устройств окажется внедренный майнинговый скрипт, он может позволить злоумышленникам получить доступ ко всей этой критически важной информации.

Таким образом, изначально безобидный скрытый майнинг может обернуться настоящей катастрофой в виде утечки данных, хищения средств и даже срыва важных бизнес-процессов. Поэтому эта угроза не должна восприниматься легкомысленно.

4. Как обнаружить следы скрытого майнинга?

Итак, скрытый майнинг - это серьезная проблема, требующая незамедлительного решения. Но как же распознать его признаки и защитить себя? Давайте разберемся.

Признаки скрытого майнинга

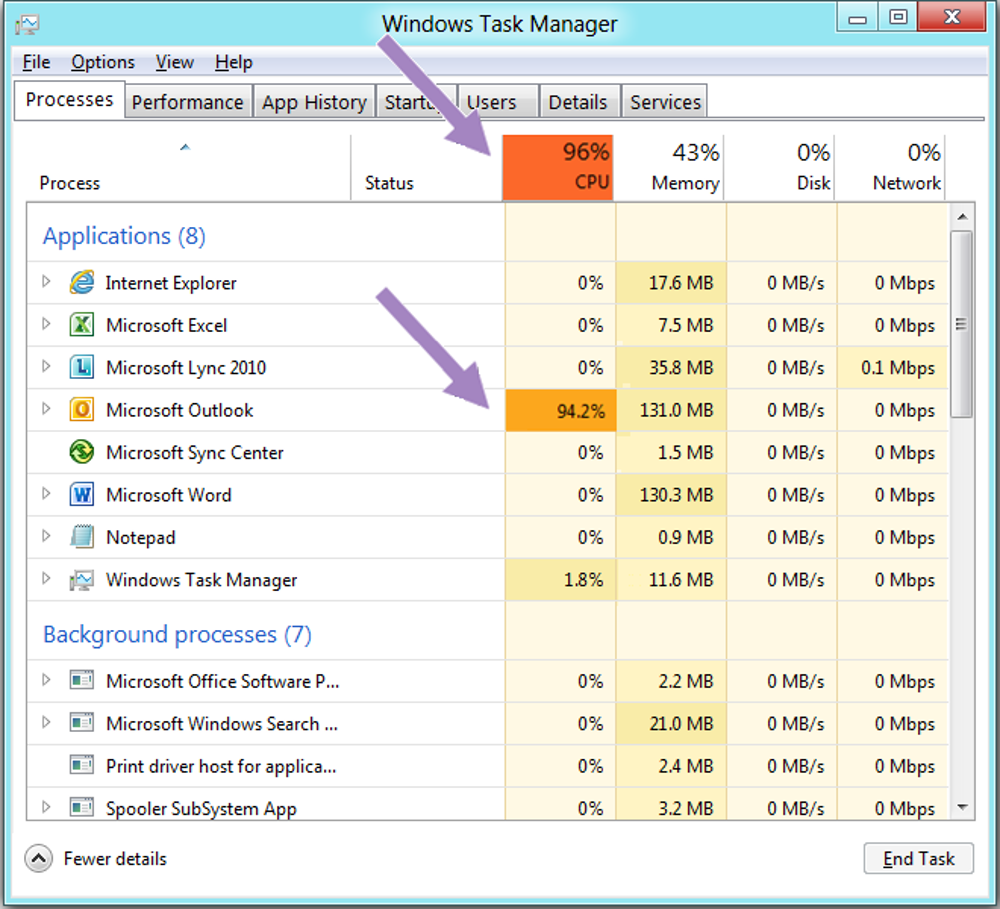

Главный индикатор скрытого майнинга - это необычно высокая загрузка процессора (CPU) вашего устройства. Если вы видите, что процессор работает на пределе мощностей при отсутствии видимых причин, да еще и сопровождается резким ростом энергопотребления - это первый тревожный звонок.

Также стоит обратить внимание на подозрительную сетевую активность. Если ваше устройство постоянно поддерживает соединение с неизвестными IP-адресами, активно отправляет и получает данные в фоновом режиме - возможно, это работает майнинговый скрипт.

Кроме того, признаками скрытого майнинга могут быть резкий нагрев устройства, быстрый разряд батареи, снижение производительности в целом. Если вы наблюдаете подобные симптомы без понятных причин - это еще один повод заподозрить неладное.

Инструменты для обнаружения

Для выявления следов скрытого майнинга существует целый арсенал инструментов. Начать можно с встроенных в операционные системы системных мониторов, которые позволяют отслеживать загрузку CPU, потребление памяти и прочие показатели. Такие утилиты, как Task Manager в Windows или Activity Monitor в macOS, помогут быстро увидеть, какие процессы потребляют больше всего ресурсов.

Более продвинутые решения, такие как специализированные антивирусы или утилиты системного анализа, способны глубже проникать в процессы и сетевую активность, выявляя даже самые хитрые вредоносные скрипты. Они могут обнаруживать попытки связи с известными майнинговыми серверами, анализировать трафик и находить другие подозрительные признаки.

Углубленный анализ сетевой активности

Помимо мониторинга производительности устройств, анализ сетевого трафика и журналов активности может выявить подозрительные следы скрытого майнинга. Этот метод требует определенных навыков, но позволяет с высокой точностью обнаружить вредоносную активность.

Для начала стоит изучить историю подключений вашего устройства - если вы видите регулярные соединения с незнакомыми IP-адресами, особенно из стран, где располагаются популярные майнинговые пулы, это может быть тревожным сигналом. Также следует обратить внимание на объемы передаваемых данных - интенсивный исходящий трафик может говорить о майнинговой активности в фоновом режиме.

Более глубокий анализ журналов работы системы и сетевых пакетов может выявить специфические сигнатуры вредоносных скриптов. Опытные специалисты способны распознавать характерные шаблоны соединений, протоколы обмена данными и другие признаки, указывающие на наличие скрытого майнинга. Хотя это требует определенных знаний и навыков, такой подход дает наиболее точные результаты.

В целом, чем больше инструментов вы будете использовать для мониторинга своих устройств, тем выше шансы своевременно обнаружить признаки скрытого майнинга. Сочетание системных утилит, специализированных антивирусов и углубленного анализа сетевой активности - вот ключ к эффективному выявлению этой коварной угрозы.

5. Защита от скрытого майнинга

Теперь, когда мы разобрались в сути скрытого майнинга и научились его распознавать, давайте поговорим о способах защиты. Ведь куда важнее предотвратить саму угрозу, чем потом разгребать ее последствия.

Комплексный подход к безопасности

Защита от скрытого майнинга требует комплексного подхода, включающего в себя несколько ключевых направлений. Это не только установка специализированных решений, но и соблюдение ряда базовых правил безопасности, а также регулярный мониторинг состояния устройств.

Только комбинируя различные меры - от профилактики до оперативного реагирования - можно эффективно противостоять коварным попыткам злоумышленников использовать ваши ресурсы в своих целях. Давайте рассмотрим каждое из этих направлений подробнее.

Меры профилактики

Начнем с базовых мер предосторожности. Прежде всего, установите на ваши устройства надежные антивирусные программы, способные выявлять и блокировать вредоносные скрипты. Регулярно обновляйте программное обеспечение, закрывая бреши в системной безопасности.

Также не пренебрегайте брандмауэрами и системами обнаружения вторжений - они могут эффективно отслеживать подозрительные сетевые активности и блокировать попытки связи с майнинговыми ресурсами. Не забывайте о резервном копировании данных - это убережет вас от возможных последствий атак.

Блокировка подозрительных источников

Отдельное внимание стоит уделить безопасности при веб-серфинге. Используйте надежные браузеры с расширенными настройками безопасности, которые способны блокировать подозрительные скрипты. Ведите список потенциально опасных сайтов и доменов, тщательно фильтруйте устанавливаемые расширения и приложения.

Кроме того, можно применять специальные решения, которые отслеживают репутацию ресурсов и автоматически блокируют подозрительные адреса. Это поможет застраховать себя от посещения зараженных вредоносными майнерами сайтов.

Дополнительные меры защиты

Для еще более надежной защиты можно прибегнуть к использованию VPN-соединений, которые скрывают ваш IP-адрес и маскируют трафик. Это усложняет задачу злоумышленникам, которые пытаются установить контроль над устройством.

Кроме того, регулярный мониторинг сетевой активности и журналов устройств позволит своевременно обнаруживать признаки скрытого майнинга. Отслеживание необычных паттернов использования ресурсов и подозрительных соединений даст возможность быстро реагировать на любые угрозы.

6. Рекомендации для пользователей и организаций

Защита от скрытого майнинга - это задача как для рядовых пользователей, так и для целых организаций. Давайте рассмотрим основные рекомендации для каждого из этих уровней.

Для пользователей

Для начала, регулярно отслеживайте состояние своих устройств - следите за загрузкой процессора, температурой, потреблением электроэнергии. Будьте бдительны при посещении незнакомых сайтов и установке новых программ - внимательно изучайте отзывы и репутацию источников.

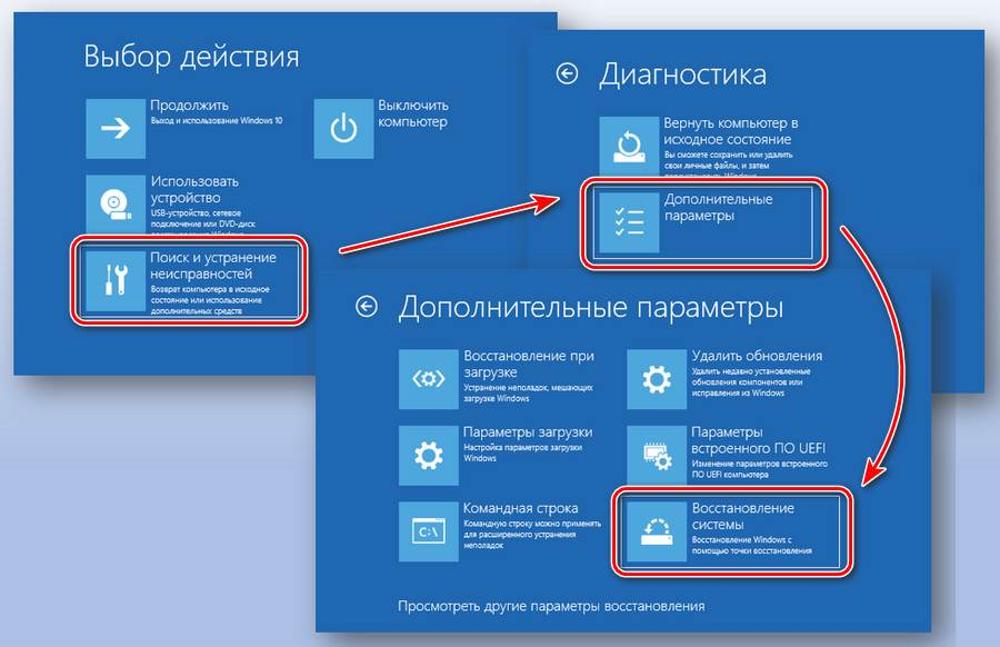

Также не забывайте о базовых мерах безопасности - установке антивирусов, обновлении ПО, использовании VPN. Если вы все-таки заподозрили, что ваше устройство подверглось скрытому майнингу, незамедлительно проведите тщательное сканирование и устраните угрозу. Не поленитесь разобраться в происходящем, ведь ваши ресурсы и безопасность могут оказаться под угрозой.

Для организаций

Для компаний скрытый майнинг представляет особую опасность, учитывая масштабы вычислительных мощностей и потребления электроэнергии. Поэтому здесь важно создание четкой политики безопасности, включающей регулярный мониторинг сетевой активности, журналов и производительности устройств.

Кроме того, необходимо обучение персонала распознаванию признаков скрытого майнинга и реагированию на инциденты. Важно также внедрение продвинутых средств защиты, таких как межсетевые экраны, системы обнаружения вторжений и специализированные антивирусные решения.

Для крупных корпораций можно рассмотреть использование систем управления и мониторинга безопасности (SIEM), которые в режиме реального времени анализируют события и аномалии в корпоративной сети. Это позволит быстро выявлять и пресекать попытки скрытого майнинга.

Также стоит уделить особое внимание защите удаленных сотрудников и филиалов. Использование VPN, регулярное сканирование устройств и контроль за сетевой активностью в распределенной инфраструктуре поможет предотвратить проникновение вредоносных майнеров.

7. Заключение

Скрытый майнинг - это серьезная угроза, которая требует пристального внимания как от рядовых пользователей, так и от целых организаций. Эта коварная практика незаметно использует вычислительные ресурсы, оборачиваясь финансовыми потерями, снижением производительности и даже утечками данных.

Чтобы защитить себя, необходимо научиться распознавать признаки скрытого майнинга и применять комплексные меры безопасности - от установки надежных антивирусов до регулярного мониторинга сетевой активности. Только так мы сможем отстоять свои ресурсы и не дать злоумышленникам воспользоваться ими в своих корыстных целях.

Будьте бдительны, защищайте свои устройства и не позволяйте скрытому майнингу незаметно красть ваши ресурсы! Вместе мы сможем победить эту коварную угрозу.