Ваш личный цифровой бункер: Как превратить домашний ПК в VPN-крепость

1. Введение: Погружение в мир цифровой приватности

В эпоху, когда каждый наш шаг в сети оставляет цифровой след, конфиденциальность становится не роскошью, а необходимостью. Представьте, что ваш интернет-трафик — это письма, которые вы отправляете по всему миру. Хотели бы вы, чтобы кто-то вскрывал эти конверты, читал их содержимое или, того хуже, изменял его? Думаю, ответ очевиден.

Вот тут-то на сцену и выходит наш герой в сияющих доспехах — VPN. Но не просто какой-то там VPN, а ваш собственный, личный, словно портной, сшитый по вашей мерке цифровой костюм-невидимка. И центром этой защитной системы станет не что иное, как ваш верный домашний ПК.

Зачем вообще городить этот огород?

Ну, во-первых, это круто. Да-да, именно так. Представьте, как на вечеринке вы небрежно бросаете: "А я вот свой VPN-сервер замутил". Впечатляет, не правда ли?

Но если серьезно, создание собственного VPN-сервера — это не просто упражнение для гиков. Это реальный шаг к обеспечению вашей онлайн-безопасности. Вы получаете:

- Полный контроль над своими данными

- Независимость от коммерческих VPN-провайдеров

- Гибкость настройки под свои нужды

- И, конечно же, чувство удовлетворения от того, что вы сами создали свой щит для интернет-странствий

Так что пристегните ремни, проверьте наличие кофе в кружке, и давайте отправимся в увлекательное путешествие по созданию вашего личного цифрового бункера!

2. VPN: Ваш персональный телепорт в мире интернета

Прежде чем мы начнем колдовать над нашим домашним ПК, давайте разберемся, что же такое этот загадочный VPN и почему вокруг него столько шума.

VPN для чайников (и не только)

Представьте, что вы — шпион (ну а что, мечтать не вредно). Вам нужно передать секретное сообщение из точки А в точку Б, но вокруг полно любопытных глаз. Что вы делаете? Правильно, создаете секретный туннель! VPN работает примерно так же, только в цифровом мире.

VPN расшифровывается как "Virtual Private Network", или "виртуальная частная сеть". Это технология, которая создает защищенное, зашифрованное соединение между вашим устройством и конечной точкой в интернете. Все ваши данные проходят через этот "туннель", защищенные от посторонних глаз.

Как это работает на практике?

1. Вы включаете VPN на своем устройстве.

2. Ваш трафик шифруется и направляется на VPN-сервер.

3. VPN-сервер, словно ловкий иллюзионист, меняет ваш IP-адрес.

4. Затем он отправляет ваш запрос в интернет от своего имени.

5. Получив ответ, сервер возвращает его вам по защищенному каналу.

Voila! Вы только что совершили виртуальное путешествие, оставшись невидимкой для посторонних глаз.

Свой VPN vs Коммерческие решения: Битва титанов

Теперь, когда мы разобрались с основами, давайте сравним домашний VPN с коммерческими решениями. Это как выбор между домашней пиццей и доставкой из ресторана — у каждого варианта свои плюсы и минусы.

| Критерий | Собственный VPN | Коммерческий VPN |

|---|---|---|

| Контроль | Полный. Вы босс, вы здесь решаете | Ограниченный. Вы на птичьих правах |

| Приватность | Максимальная. Только вы знаете, что происходит | Зависит от политики провайдера |

| Скорость | Зависит от вашего интернет-соединения | Может быть выше за счет мощных серверов |

| Стоимость | Единоразовые затраты на настройку | Регулярная подписка |

| Сложность настройки | Выше. Придется попотеть | Минимальная. Обычно "поставил и забыл" |

Как видите, собственный VPN — это как костюм, сшитый на заказ. Он идеально сидит, но требует времени и усилий. Коммерческий VPN — это готовый костюм с вешалки: быстро, удобно, но может не во всем соответствовать вашим требованиям.

Ну что, готовы засучить рукава и создать свой идеальный цифровой костюм-невидимку? Тогда вперед, к следующему этапу нашего приключения!

3. Подготовка к созданию VPN-сервера: Собираем ингредиенты для цифрового зелья

Итак, вы решили стать творцом своего цифрового убежища. Прекрасно! Но прежде чем мы начнем колдовать над нашим ПК, давайте соберем все необходимые ингредиенты. Подготовка — ключ к успеху, и в нашем случае это не просто слова.

Железный конь и цифровые подковы

Для начала нам понадобится оборудование. Не пугайтесь, нам не нужен суперкомпьютер NASA. Вполне подойдет обычный домашний ПК, который:

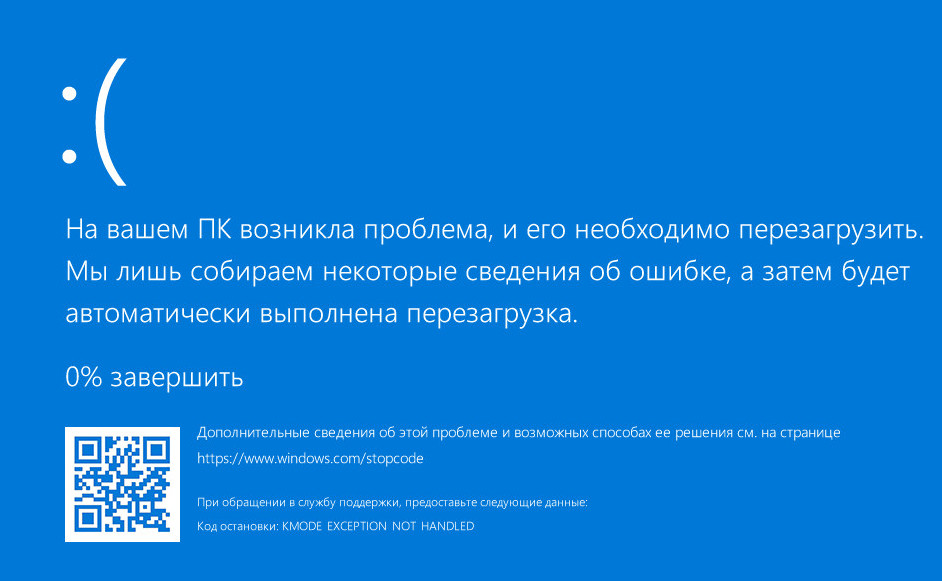

- Работает стабильно (никаких внезапных "синих экранов смерти", пожалуйста)

- Имеет достаточно мощности, чтобы не падать в обморок от нагрузки (процессор с несколькими ядрами и хотя бы 4 ГБ оперативной памяти)

- Оснащен надежным интернет-соединением (чем быстрее, тем лучше)

- Желательно имеет статический IP-адрес (если нет, не беда, но придется немного поколдовать)

Кроме того, не забудьте про маршрутизатор с возможностью проброса портов. Если ваш роутер умеет это делать, считайте, что вам крупно повезло!

Цифровые инструменты мастера

Теперь перейдем к программному обеспечению. Здесь у нас есть несколько вариантов, но мы сосредоточимся на самом популярном и надежном решении — OpenVPN. Почему именно он? Ну, это как выбирать между швейцарским ножом и обычным перочинным — оба режут, но первый делает это элегантнее и имеет кучу дополнительных функций.

Итак, нам понадобится:

- OpenVPN — наш главный герой

- OpenSSL — для создания сертификатов и ключей (без них наша крепость будет как замок без дверей)

- Текстовый редактор — для правки конфигурационных файлов (Notepad++ или любой другой, который вам по душе)

- PuTTY или другой SSH-клиент — если вы решите установить VPN на отдельный сервер или использовать Linux

Выбор операционной системы: Windows vs Linux

А теперь самое интересное — выбор операционной системы для нашего VPN-сервера. Это как выбирать между пиццей и суши — оба варианта хороши, но по-своему.

Windows: Знакомый интерфейс, но с подводными камнями

Плюсы:

- Знакомая среда для большинства пользователей

- Множество графических интерфейсов для управления

- Легче настраивать, если вы не фанат командной строки

Минусы:

- Менее стабильна при длительной работе

- Требует больше ресурсов

- Может быть менее безопасной из-за большего количества уязвимостей

Linux: Мощь командной строки и стабильность

Плюсы:

- Более стабильная и легкая система

- Лучшая производительность

- Выше уровень безопасности

- Бесплатна и открыта

Минусы:

- Круче кривая обучения, особенно для новичков

- Меньше графических интерфейсов (хотя они есть)

- Может потребовать больше времени на настройку

Выбор за вами, но если вы готовы немного поднапрячься и изучить что-то новое, Linux может стать отличным выбором для вашего VPN-сервера. В конце концов, большинство серверов в мире работает именно на Linux, так почему бы и вам не присоединиться к клубу?

Фух! Вот мы и собрали все необходимое для нашего цифрового зелья. Приготовьтесь, скоро мы начнем варить наш VPN-эликсир!

4. Пошаговая инструкция по настройке VPN-сервера: Воздвигаем цифровую крепость

Ну что, друзья-строители цифровых крепостей, пришло время засучить рукава и погрузиться в самое интересное — настройку нашего VPN-сервера. Приготовьтесь к увлекательному путешествию в мир командных строк, конфигурационных файлов и загадочных аббревиатур. Не волнуйтесь, я буду вашим верным гидом в этих дебрях!

Шаг 1: Установка OpenVPN

Первым делом нам нужно установить нашего главного героя — OpenVPN. Процесс установки зависит от выбранной вами операционной системы, но в целом он довольно прост.

Для Windows:

- Скачайте установщик OpenVPN с официального сайта.

- Запустите установщик и следуйте инструкциям на экране.

- Не забудьте установить галочку напротив "Install TAP drivers" во время установки.

Для Linux (Ubuntu/Debian):

sudo apt-get update

sudo apt-get install openvpn

Вуаля! OpenVPN установлен. Но не спешите открывать шампанское, мы только в начале пути.

Шаг 2: Настройка сетевых параметров

Теперь нам нужно настроить сеть так, чтобы наш VPN-сервер мог общаться с внешним миром. Это как прокладывать дорогу к вашему тайному убежищу.

Настройка статического IP-адреса

Если у вас нет статического IP, придется поиграть в прятки с динамическим DNS. Вот несколько популярных сервисов:

- No-IP

- DynDNS

- FreeDNS

Выберите любой и настройте его согласно инструкциям на сайте.

Проброс портов на роутере

Теперь нужно сказать вашему роутеру, куда направлять VPN-трафик. Обычно OpenVPN использует порт 1194 UDP, но вы можете выбрать любой другой.

- Войдите в панель управления роутера (обычно это 192.168.0.1 или 192.168.1.1)

- Найдите раздел "Port Forwarding" или "Проброс портов"

- Добавьте новое правило: внешний порт 1194 UDP должен перенаправляться на внутренний IP вашего сервера

Шаг 3: Создание сертификатов и ключей шифрования

Теперь самое интересное — создание сертификатов и ключей. Это как выковывать ключи для вашей цифровой крепости. Без них никто не сможет войти (ну, или не должен смочь).

Для Windows:

- Откройте командную строку от имени администратора

- Перейдите в папку с установленным OpenVPN (обычно C:\Program Files\OpenVPN)

- Запустите следующие команды:

.\easyrsa init-pki

.\easyrsa build-ca

.\easyrsa gen-req server nopass

.\easyrsa sign-req server server

.\easyrsa gen-dh

openvpn --genkey --secret ta.key

Для Linux:

cd /etc/openvpn/easy-rsa

./easyrsa init-pki

./easyrsa build-ca

./easyrsa gen-req server nopass

./easyrsa sign-req server server

./easyrsa gen-dh

openvpn --genkey --secret ta.key

Эти команды создадут все необходимые сертификаты и ключи. Храните их как зеницу ока!

Шаг 4: Настройка конфигурационного файла сервера

Теперь нам нужно настроить сам OpenVPN сервер. Для этого создадим файл server.conf (в Windows) или server.ovpn (в Linux) в папке конфигурации OpenVPN.

Вот базовый шаблон конфигурации:

port 1194

proto udp

dev tun

ca ca.crt

cert server.crt

key server.key

dh dh.pem

server 10.8.0.0 255.255.255.0

ifconfig-pool-persist ipp.txt

push "redirect-gateway def1 bypass-dhcp"

push "dhcp-option DNS 8.8.8.8"

push "dhcp-option DNS 8.8.4.4"

keepalive 10 120

tls-auth ta.key 0

cipher AES-256-CBC

auth SHA256

comp-lzo

user nobody

group nogroup

persist-key

persist-tun

status openvpn-status.log

verb 3

Не забудьте заменить пути к файлам сертификатов и ключей на актуальные для вашей системы.

Финальные штрихи

Вот и все! Теперь у вас есть полностью настроенный VPN-сервер. Осталось только запустить его:

Для Windows:

Запустите OpenVPN GUI от имени администратора и подключитесь к серверу.

Для Linux:

sudo systemctl start openvpn@server

Поздравляю! Вы только что построили свою собственную цифровую крепость. Теперь вы можете гордо носить звание "Мастер VPN"!

5. Настройка маршрутизатора и файрвола: Укрепляем оборону

Итак, наша цифровая крепость построена, но любой средневековый лорд знает — одних стен недостаточно. Нужны еще рвы, подъемные мосты и, конечно же, бдительная стража. В нашем случае роль этих дополнительных мер защиты будут играть правильно настроенные маршрутизатор и файрвол.

Проброс портов: Открываем потайной ход

Мы уже немного говорили о пробросе портов, но давайте копнем глубже. Проброс портов — это как создание секретного туннеля в вашу крепость, о котором знаете только вы и ваши доверенные лица.

- Выберите порт: Стандартный порт для OpenVPN — 1194, но вы можете выбрать любой другой. Помните, чем более нестандартный порт вы выберете, тем сложнее будет потенциальным злоумышленникам его обнаружить.

- Настройте проброс: Зайдите в панель управления вашего роутера и найдите раздел "Port Forwarding" или "Проброс портов".

- Добавьте новое правило: Укажите выбранный порт и протокол (UDP для OpenVPN), а также внутренний IP-адрес вашего VPN-сервера.

Пример настройки может выглядеть так:

- Внешний порт: 1194

- Внутренний порт: 1194

- Протокол: UDP

- IP-адрес: 192.168.1.100 (адрес вашего VPN-сервера в локальной сети)

Настройка файрвола: Ставим стражу на ворота

Файрвол — это ваша первая линия обороны. Он решает, кому можно входить в вашу сеть, а кому — нет. Давайте настроим его так, чтобы он пропускал только VPN-трафик и отсекал все ненужное.

Для Windows:

- Откройте "Брандмауэр Windows"

- Выберите "Дополнительные параметры"

- Создайте новое правило для входящих подключений:

- Тип правила: Порт

- Протокол и порт: UDP, 1194 (или ваш выбранный порт)

- Действие: Разрешить подключение

- Профиль: Все

- Имя: OpenVPN Incoming

Для Linux (с использованием iptables):

sudo iptables -A INPUT -i eth0 -m state --state NEW -p udp --dport 1194 -j ACCEPT

sudo iptables -A INPUT -i tun+ -j ACCEPT

sudo iptables -A FORWARD -i tun+ -j ACCEPT

sudo iptables -A FORWARD -i tun+ -o eth0 -m state --state RELATED,ESTABLISHED -j ACCEPT

sudo iptables -A FORWARD -i eth0 -o tun+ -m state --state RELATED,ESTABLISHED -j ACCEPT

sudo iptables -t nat -A POSTROUTING -s 10.8.0.0/24 -o eth0 -j MASQUERADE

sudo iptables-save > /etc/iptables.rules

Эти правила разрешают входящие подключения на порт VPN, разрешают трафик через VPN-туннель и настраивают NAT для клиентов VPN.

Дополнительные меры безопасности: Укрепляем бастионы

Но на этом мы не остановимся! Вот еще несколько советов для усиления безопасности:

- Измените порт SSH: Если вы используете SSH для удаленного доступа, измените стандартный порт 22 на что-нибудь менее очевидное.

- Настройте fail2ban: Эта утилита блокирует IP-адреса, с которых происходят подозрительные попытки доступа.

- Регулярно обновляйте систему: Устанавливайте все патчи безопасности сразу же, как только они становятся доступными.

- Используйте сложные пароли: Никаких "password123", пожалуйста! Используйте длинные, сложные пароли или, еще лучше, парольные фразы.

Помните, безопасность — это не пункт назначения, а постоянный процесс. Регулярно проверяйте и обновляйте настройки вашей системы безопасности.

6. Подключение клиентских устройств: Раздаем ключи от крепости

Ура! Наша цифровая крепость построена, укреплена и готова принимать гостей. Но как же впустить внутрь только своих? Здесь на сцену выходит процесс подключения клиентских устройств.

Создание клиентских сертификатов: Куем ключи

Прежде всего, нам нужно создать уникальные сертификаты для каждого устройства, которое будет подключаться к нашему VPN. Это как выдача персональных пропусков в нашу крепость.

Для Windows:

.\easyrsa gen-req client1 nopass

.\easyrsa sign-req client client1

Для Linux:

./easyrsa gen-req client1 nopass

./easyrsa sign-req client client1

Повторите этот процесс для каждого клиента, заменяя "client1" на уникальное имя.

Настройка клиентского конфигурационного файла

Теперь создадим файл конфигурации для клиента. Назовем его client.ovpn:

client

dev tun

proto udp

remote your_server_ip 1194

resolv-retry infinite

nobind

persist-key

persist-tun

ca ca.crt

cert client1.crt

key client1.key

tls-auth ta.key 1

cipher AES-256-CBC

auth SHA256

comp-lzo

verb 3

Не забудьте заменить "your_server_ip" на реальный IP-адрес вашего сервера или доменное имя, если вы настроили динамический DNS.

Установка OpenVPN клиента

Теперь нужно установить OpenVPN клиент на устройства, которые будут подключаться к вашему VPN.

Для Windows и MacOS:

- Скачайте OpenVPN клиент с официального сайта

- Установите его, следуя инструкциям установщика

Для Android и iOS:

- Установите приложение OpenVPN Connect из Google Play Store или App Store

Для Linux:

sudo apt-get install openvpn

Подключение к VPN

Теперь, когда все готово, давайте подключимся к нашему VPN!

Для Windows:

- Скопируйте файл client.ovpn в папку конфигурации OpenVPN (обычно C:\Program Files\OpenVPN\config)

- Запустите OpenVPN GUI от имени администратора

- Кликните правой кнопкой мыши на иконку OpenVPN в трее и выберите "Подключить"

Для MacOS и Linux:

- Откройте терминал

- Перейдите в папку, где находится ваш client.ovpn файл

- Выполните команду:

sudo openvpn --config client.ovpn

Для Android и iOS:

- Откройте приложение OpenVPN Connect

- Импортируйте файл client.ovpn

- Нажмите на профиль и выберите "Подключить"

Проверка работоспособности соединения

Отлично! Теперь, когда мы подключились, давайте убедимся, что наш VPN работает как надо.

- Проверка IP-адреса: Зайдите на сайт типа whatismyip.com. Если вы видите IP-адрес вашего VPN-сервера, а не вашего интернет-провайдера, значит, все работает отлично!

- Тест на утечки DNS: Посетите сайт dnsleak.com и убедитесь, что ваши DNS-запросы не утекают.

- Проверка скорости: Запустите тест скорости на speedtest.net. Помните, что скорость может быть немного ниже, чем без VPN, это нормально.

Если все тесты пройдены успешно — поздравляю! Вы только что успешно подключились к своему собственному VPN-серверу. Теперь ваш интернет-трафик защищен, словно средневековый замок!

7. Оптимизация и улучшение производительности: Смазываем шестеренки

Итак, наша цифровая крепость стоит, ворота открываются и закрываются — все работает. Но как насчет того, чтобы сделать ее еще лучше? Давайте займемся оптимизацией и улучшением производительности нашего VPN-сервера.

Тонкая настройка параметров сервера

Конфигурационный файл OpenVPN — это настоящая сокровищница возможностей для оптимизации. Вот несколько параметров, с которыми стоит поэкспериментировать:

- Алгоритм шифрования:

AES-256-GCM обычно работает быстрее, чем AES-256-CBC, особенно на современных процессорах с поддержкой AES-NI.cipher AES-256-GCM - Сжатие данных:

LZ4 обычно работает быстрее, чем стандартное сжатие LZO.compress lz4-v2 push "compress lz4-v2" - Размер MTU:

Эти параметры могут помочь избежать фрагментации пакетов.tun-mtu 1500 mssfix 1460 - Буфер отправки/получения:

Увеличение размера буфера может улучшить производительность, особенно на высокоскоростных соединениях.sndbuf 393216 rcvbuf 393216

Помните, что оптимальные настройки зависят от вашего конкретного оборудования и сети. Не бойтесь экспериментировать!

Мониторинг и управление нагрузкой

Чтобы наш VPN-сервер работал как часы, нам нужно постоянно следить за его состоянием. Вот несколько инструментов, которые помогут нам в этом:

1. Встроенный лог OpenVPN

В конфигурационном файле добавьте строку:

status /var/log/openvpn-status.logТеперь вы сможете следить за состоянием подключений в реальном времени.

2. Мониторинг системных ресурсов

Для Linux можно использовать утилиты вроде top, htop или glances. Для Windows - встроенный Диспетчер задач или более продвинутые инструменты вроде Process Explorer.

3. Сетевой мониторинг

Утилиты вроде iftop (для Linux) или NetBalancer (для Windows) помогут отслеживать сетевую активность.

4. Автоматизация мониторинга

Рассмотрите возможность настройки системы мониторинга вроде Zabbix или Nagios для автоматического отслеживания состояния сервера и уведомления о проблемах.

Балансировка нагрузки

Если ваш VPN-сервер начинает задыхаться под нагрузкой, возможно, пришло время задуматься о балансировке:

- Несколько серверов: Вместо одного мощного сервера можно использовать несколько менее мощных, распределяя нагрузку между ними.

- Географическое распределение: Если ваши пользователи находятся в разных частях мира, имеет смысл разместить сервера в разных географических локациях.

- Автоматическое переключение: Настройте систему так, чтобы при падении одного сервера клиенты автоматически переключались на другой.

Оптимизация сетевых настроек

Небольшая настройка сетевого стека может дать значительный прирост производительности:

Для Linux:

Отредактируйте файл /etc/sysctl.conf:

# Увеличиваем размер буфера приёма по умолчанию

net.core.rmem_default = 26214400

net.core.rmem_max = 26214400

# Увеличиваем размер буфера отправки по умолчанию

net.core.wmem_default = 26214400

net.core.wmem_max = 26214400

# Увеличиваем время жизни соединений

net.ipv4.tcp_fin_timeout = 10

net.ipv4.tcp_keepalive_time = 1200

# Разрешаем повторное использование сокетов в состоянии TIME_WAIT

net.ipv4.tcp_tw_reuse = 1

Для Windows:

Используйте утилиту TCP Optimizer для тонкой настройки сетевого стека Windows.

Помните, что оптимизация — это искусство, а не наука. То, что работает отлично на одном сервере, может не дать никакого эффекта на другом. Экспериментируйте, измеряйте результаты и не бойтесь возвращаться к предыдущим настройкам, если что-то пошло не так.

8. Обеспечение безопасности и обновления: Держим оборону на высоте

Отлично! Наша цифровая крепость стоит, работает как часы, и даже оптимизирована. Но в мире кибербезопасности нельзя почивать на лаврах. Нужно постоянно быть начеку и держать нашу защиту в тонусе. Давайте поговорим о том, как обеспечить долгосрочную безопасность нашего VPN-сервера.

Важность регулярных обновлений

Представьте, что ваш VPN-сервер — это средневековый замок. Но вместо катапульт и тарана, современные "захватчики" используют уязвимости в программном обеспечении. И единственный способ защититься — постоянно укреплять стены, то есть обновлять ПО.

Почему обновления так важны?

- Исправление уязвимостей: Разработчики постоянно находят и закрывают "дыры" в безопасности.

- Улучшение производительности: Новые версии часто работают быстрее и эффективнее.

- Новые функции: Обновления могут принести новые полезные возможности.

Как обновлять OpenVPN?

Для Linux:

sudo apt-get update

sudo apt-get upgrade openvpn

Для Windows: Скачайте новую версию с официального сайта и установите поверх старой.

Не забывайте также обновлять операционную систему и все сопутствующее ПО!

Дополнительные меры безопасности

Но одними обновлениями сыт не будешь. Вот еще несколько способов усилить защиту нашей цифровой крепости:

1. Двухфакторная аутентификация (2FA)

Добавьте второй уровень защиты для подключения к VPN. Это может быть одноразовый пароль, отправляемый на телефон, или специальное приложение-аутентификатор.

2. Изменение стандартных портов

Вместо стандартного порта 1194 используйте какой-нибудь нестандартный. Это не остановит серьезного злоумышленника, но отсечет большинство автоматизированных атак.

3. Ограничение доступа по IP

Если вы знаете, с каких IP-адресов будут подключаться ваши пользователи, можно ограничить доступ только этими адресами.

4. Использование протокола WireGuard

Рассмотрите возможность перехода на более современный и безопасный протокол WireGuard вместо OpenVPN.

5. Регулярный аудит безопасности

Проводите регулярные проверки безопасности вашего сервера. Можно использовать инструменты вроде Nmap или OpenVAS.

Мониторинг безопасности

Недостаточно просто установить защиту и забыть о ней. Нужно постоянно следить за состоянием безопасности:

1. Логирование

Настройте подробное логирование всех событий на сервере. Регулярно просматривайте логи на предмет подозрительной активности.

2. Системы обнаружения вторжений (IDS)

Рассмотрите установку IDS вроде Snort или Suricata. Они помогут выявить потенциальные атаки в реальном времени.

3. Мониторинг целостности файлов

Используйте инструменты вроде AIDE для отслеживания изменений в важных системных файлах.

План действий при инциденте

Даже лучшая защита может быть взломана. Поэтому важно иметь план действий на случай, если что-то пойдет не так:

- Изоляция: При обнаружении взлома немедленно отключите сервер от сети.

- Анализ: Исследуйте, что произошло и как злоумышленник проник в систему.

- Восстановление: Восстановите систему из последней известной "чистой" резервной копии.

- Укрепление: Устраните уязвимость, которая привела к взлому.

- Уведомление: Если были затронуты данные пользователей, уведомите их об инциденте.

Помните, безопасность — это не пункт назначения, а постоянный процесс. Будьте бдительны, регулярно обновляйтесь и всегда будьте готовы к неожиданностям. Только так мы сможем сохранить нашу цифровую крепость неприступной!

9. Преодоление возможных проблем: Когда крепость дает трещину

Даже самые надежные системы иногда дают сбой. Наш VPN-сервер не исключение. Давайте рассмотрим некоторые типичные проблемы, с которыми вы можете столкнуться, и способы их решения. Считайте это вашим аварийным набором инструментов для ремонта цифровой крепости.

Типичные ошибки и их решения

1. Проблема: VPN не подключается

Возможные причины и решения:

- Неправильные настройки клиента: Проверьте конфигурационный файл клиента на опечатки и несоответствия.

- Блокировка порта: Убедитесь, что порт, который вы используете для VPN, открыт на вашем роутере и файрволе.

- Проблемы с сертификатами: Проверьте, что все необходимые сертификаты на месте и не истек их срок действия.

2. Проблема: Низкая скорость соединения

Возможные причины и решения:

- Перегрузка сервера: Проверьте загрузку CPU и памяти. Возможно, пора обновить оборудование или оптимизировать настройки.

- Неоптимальные настройки: Поэкспериментируйте с параметрами сжатия и шифрования.

- Проблемы с интернет-соединением: Проверьте скорость интернета на сервере и клиенте без использования VPN.

3. Проблема: Частые разрывы соединения

Возможные причины и решения:

- Нестабильное интернет-соединение: Проверьте качество связи как на сервере, так и на клиенте.

- Конфликт с файрволом: Убедитесь, что файрвол не блокирует VPN-трафик.

- Некорректные настройки keep-alive: Попробуйте настроить параметры keepalive в конфигурации OpenVPN.

4. Проблема: Утечка DNS

Возможные причины и решения:

- Неправильная настройка DNS: Убедитесь, что в конфигурации клиента прописаны правильные DNS-серверы.

- Конфликт с локальными настройками: Проверьте, не перезаписываются ли настройки DNS локальными параметрами сети.

Инструменты для диагностики

Когда что-то идет не так, важно иметь под рукой правильные инструменты для диагностики проблемы:

- tcpdump: Позволяет анализировать сетевой трафик в реальном времени.

- Wireshark: Мощный инструмент для анализа сетевых протоколов.

- ping и traceroute: Помогают определить проблемы с сетевой связностью.

- OpenVPN логи: Часто содержат ключевую информацию о проблемах с подключением.

- iperf: Позволяет измерить пропускную способность сети.

Ресурсы для получения помощи

Иногда проблема может оказаться слишком сложной для самостоятельного решения. В таких случаях не стесняйтесь обращаться за помощью:

- Официальная документация OpenVPN: Часто содержит ответы на многие вопросы.

- Форумы OpenVPN: Отличное место для обсуждения проблем с опытными пользователями.

- Stack Overflow: Здесь можно найти ответы на многие технические вопросы.

- Reddit: Сообщества r/openvpn и r/VPN могут быть полезными источниками информации.

- GitHub: Если вы подозреваете, что нашли баг в OpenVPN, можно создать issue на GitHub.

Профилактика проблем

Как гласит народная мудрость, "лучше предотвратить, чем лечить". Вот несколько советов, которые помогут избежать многих проблем:

- Регулярное тестирование: Не ждите, пока что-то сломается. Регулярно проверяйте работу вашего VPN.

- Мониторинг ресурсов: Следите за использованием CPU, памяти и диска. Это поможет предсказать проблемы до их возникновения.

- Резервное копирование: Регулярно делайте бэкапы конфигурации и ключей. Это сэкономит массу времени в случае сбоя.

- Документирование: Записывайте все изменения, которые вы вносите в конфигурацию. Это поможет отследить, что могло привести к проблеме.

- Обучение: Продолжайте изучать новые аспекты работы с VPN. Чем больше вы знаете, тем легче будет решать возникающие проблемы.

Помните, что каждая проблема — это возможность научиться чему-то новому. Не отчаивайтесь, если что-то пошло не так. С опытом вы научитесь решать даже самые сложные задачи быстро и эффективно. Ваша цифровая крепость станет только крепче после каждого "ремонта"!

10. Заключение: Ваш VPN-сервер — ключ к цифровой свободе

Вот мы и подошли к концу нашего увлекательного путешествия в мир создания собственного VPN-сервера. Давайте подведем итоги и посмотрим, чего мы достигли.

Преимущества использования собственного VPN-сервера

Создав свой VPN-сервер, вы получили в свое распоряжение мощный инструмент для обеспечения приватности и безопасности в интернете. Давайте вспомним ключевые преимущества:

- Полный контроль: Вы сами решаете, как настроить и оптимизировать ваш VPN.

- Приватность: Ваши данные не проходят через серверы третьих лиц.

- Безопасность: Вы знаете точно, как обрабатываются ваши данные.

- Гибкость: Можно настроить VPN под свои конкретные нужды.

- Экономия: В долгосрочной перспективе это может быть дешевле, чем платная подписка.

- Образовательная ценность: Вы получили ценные знания о работе сетей и безопасности.

Перспективы развития технологии

Мир технологий не стоит на месте, и VPN продолжает эволюционировать. Вот несколько трендов, за которыми стоит следить:

- WireGuard: Этот новый протокол обещает быть быстрее и безопаснее OpenVPN. Возможно, скоро вы захотите перевести свой сервер на него.

- Post-quantum cryptography: С развитием квантовых компьютеров может потребоваться новый уровень шифрования.

- Децентрализованные VPN: Технологии вроде Tor и I2P продолжают развиваться, предлагая альтернативные подходы к анонимности.

- Интеграция с IoT: По мере роста "интернета вещей" VPN может стать ключевым компонентом в обеспечении безопасности умных устройств.

- AI и машинное обучение: Эти технологии могут помочь в обнаружении и предотвращении атак на VPN-серверы.

Последние мысли

Создание собственного VPN-сервера — это не просто технический проект. Это шаг к цифровой независимости. В мире, где наши данные становятся все более ценным ресурсом, способность контролировать свою онлайн-активность становится ключевым навыком.

Помните, что ваш VPN-сервер — это живая система. Она требует внимания, ухода и постоянного обучения. Не бойтесь экспериментировать, изучать новые технологии и делиться своим опытом с другими.

И, наконец, самое главное: используйте свой VPN-сервер ответственно. С большой силой приходит большая ответственность. Ваш VPN дает вам свободу и приватность в интернете — используйте эти привилегии мудро.

Удачи вам в ваших цифровых приключениях! Пусть ваш VPN-сервер станет надежным щитом в бурном море интернета.